Tout savoir sur le Dark Web : guide complet, deep web vs dark web

Le dark web intrigue autant qu’il inquiète : réseau décentralisé, inaccessible via les navigateurs classiques, il concentre à la fois des forums dissidents, des marchés noirs et des espaces de liberté d’expression protégée. Pour bien comprendre cet univers parallèle, il est essentiel de distinguer surface web, deep web et dark web, d’en appréhender le fonctionnement technique, les usages—légaux et illégaux—ainsi que les précautions indispensables pour y accéder en toute sécurité.

Table de matières

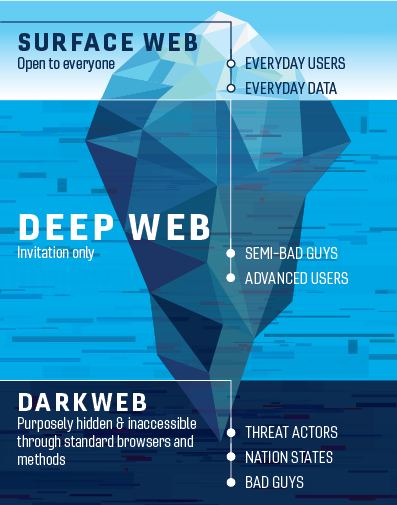

1. Surface Web, Deep Web et Dark Web : définitions

- Surface Web

Portion visible du web, indexée par Google, Bing, DuckDuckGo. Correspond aux sites protégés ou non par authentification, avec des URL classiques (.com, .net, .org). Représente environ 5 % du contenu total. - Deep Web

Ensemble des pages non indexées : boîtes mail, extranet, bases de données d’entreprise, interfaces bancaires. On y accède via une authentification. Le deep web concentre près de 90 % des données en ligne. - Dark Web

Sous‑ensemble du deep web, accessible uniquement via des réseaux anonymisants comme Tor (The Onion Router). Les sites ont des adresses en .onion. Les forums et darkweb site s’y multiplient, légaux ou non, offrant une confidentialité maximale.

2. Origines du Dark Web et genèse de Tor

Le projet Freenet d’Ian Clarke (2000) et la thèse de Michael Reed, David Goldschlag et Paul Syverson (2002) ont jeté les bases de l’onion routing. Tor Browser, déployé en 2008, a démocratisé l’accès au dark web. Initialement financé par la Marine américaine, Tor visait à protéger les communications gouvernementales ; il s’est rapidement diffusé chez journalistes, militants puis grand public.

3. Comment rejoindre et naviguer sur le Dark Web

- Télécharger Tor Browser depuis le site officiel :

- Vérifier la somme de contrôle (SHA256) pour éviter les versions compromises.

- Installer un VPN (optionnel mais recommandé) pour masquer votre usage de Tor.

- Désactiver JavaScript dans les paramètres de Tor pour limiter les risques d’exploitation.

- Saisir une URL en .onion (ex.

http://exampleonionaddress.onion) ou passer par un dark web link listé sur un annuaire spécialisé. - Créer une machine virtuelle dédiée, isolée de votre système principal, pour éviter toute fuite de données.

Astuce : conservez vos recherches dans le navigateur Tor, ne mélangez jamais navigation « surface web » et « dark web ».

4. Architecture technique : l’« onion routing »

L’onion routing repose sur trois principes :

- Chiffrement multi‑couche : chaque requête est emballée dans plusieurs couches de cryptage, à l’image d’un oignon.

- Relais : la requête transite par au moins trois nœuds Tor aléatoires : Guard, Middle, Exit.

- Anonymat : aucun nœud unique ne connaît l’intégralité du chemin, empêchant la corrélation entre utilisateur et destination (what is on the dark web reste masqué).

5. Usages légaux du Dark Web

Le dark web n’est pas uniquement un repaire criminel :

- Lanceurs d’alerte et dissidents : évitent la censure gouvernementale et les représailles.

- Journalistes : sources protégées via Tor pour enquêtes sensibles.

- Communautés de défense de la vie privée : échanges sur la sécurité informatique et les droits humains.

- Sites archivistiques : bibliothèques numériques, sauvegardes de pages web menacées de disparition.

Ces darkweb site légitimes contribuent à la liberté d’information, notamment dans les pays autoritaires.

6. Usages illicites et marchés noirs

L’anonymat incite certains à exploiter le réseau pour des activités illégales :

- Dark web porn : diffusion de contenus prohibés (ex. pornographie juvénile).

- Marchés noirs : Silk Road, AlphaBay, Hansa—vente de drogues, armes, données volées.

- Services de hacking : kits d’exploit, malwares, services DDoS à louer.

- Trafic de données : cartes bancaires, identités volées, comptes piratés.

Ces places de marché utilisent souvent cryptomonnaies pour les transactions, rendant la traçabilité complexe.

7. Dangers et bonnes pratiques de sécurité

Naviguer sur le dark web comporte des risques :

- Malware et drive‑by download: scripts malveillants

- Scams et phishing: faux services de VPN, faux wallets

- Fuites IP : mauvaise configuration de Tor ou du VPN

- Fouille légale : collaboration des forces de l’ordre sur certains nœuds

Précautions à prendre :

- Toujours tenir Tor et son système d’exploitation à jour.

- Utiliser un VPN réputé before Tor pour un tunnel supplémentaire.

- Né jamais se connecter à ses comptes réels (mail personnel, réseaux sociaux).

- Privilégier une machine virtuelle ou un live‑USB chiffré sous Linux.

8. Les grandes affaires et fermetures de sites

- 2013 : fermeture de Silk Road (FBI).

- 2017 : démontage d’AlphaBay et Hansa (opération internationale).

- 2021 : affaire DarkMarket (plus gros marché illicite du dark web à l’époque).

Chaque opération renforce la coopération internationale en matière de cybercriminalité.

9. Perspectives d’évolution et régulation

- Protocoles alternatifs : I2P, Freenet, Zeronet

- Régulation : amendements de la Online Safety Act au Royaume‑Uni, législations anti‑deepfake…

- IA et détection : services de renseignement utilisent le ML pour analyser le trafic Tor et détecter les anomalies

- Quantum safe : futurs cryptages résistants à l’informatique quantique

Les débats entre liberté d’accès et sécurité publique s’intensifient, poussant les gouvernements à légiférer sans freiner l’innovation.

10. FAQ sur le Dark Web

Q : Dark Web vs Deep Web, quelle est la différence ?

R : Le deep web regroupe tout contenu non indexé par les moteurs de recherche classiques (intranets, bases). Le dark web est une sous‑partie du deep web accessible via Tor, réservée aux sites .onion.

Q : Que trouve-t-on sur le Dark Web ?

R : Forums sécurisés, marchés noirs, services sécurisés de messagerie, bibliothèques numériques protégées…

Q : Comment entrer dans le deep web ?

R : Beaucoup de contenus du deep web sont accessibles avec vos identifiants (banque, mail). Pour le dark web, il faut Tor Browser et parfois un VPN.

Q : Le dark web est-il réel ?

R : Absolument ! Il s’agit d’un réseau parallèle à l’Internet « public », basé sur le protocole Tor et des adresses .onion.

Q : dark web porn, est-ce courant ?

R : Malheureusement, certains sites diffusent des contenus pédopornographiques ou extrêmes ; ils sont combattus par la police et fermés dès leur découverte.